Nell’era del tutto connesso e del sempre raggiungibile consapevolmente o meno, svendiamo la nostra intimità consegnando a perfetti sconosciuti persino, le chiavi di casa nostra.

Dai computer agli smartphone, dai dispositivi vocali alle telecamere di sorveglianza agli elettrodomestici connessi tutti, raccolgono (o possono diventare potenziali fonti di raccolta) dati ed ascoltano tutto ciò (intimità) che normalmente non vorremmo mai che altri sapessero.

Per quanto si dovrebbero sempre valutare pro e contro prima d’avventurarsi in un acquisto, è disarmante vedere come i più non se ne rendano minimamente conto. La scarsa valutazione sul lato sicurezza infatti, esporrà potenzialmente ed inevitabilmente alla vista e all’ascolto da parte di malintenzionati.

Sicurezza al 100%

Benché si tenterà di rassicurarti ricorda che: un dispositivo davvero sicuro, è un dispositivo privo di alimentazione elettrica e/o disconnesso dalla rete.

Dal momento che da spenti o disconnessi i più servirebbero a ben poco, è importante perciò valutarne qualità e disponibilità del tipo: impostazioni di protezione ed aggiornamenti dedicati in primis, sul lato sicurezza.

Questo per evitare a ché si trasformino in una potenziale porta d’accesso per malintenzionati e/o ricattatori, nella rete di casa o aziendale.

Fatta questa premessa, in questo articolo ti mostrerò come aumentare la sicurezza intercettando dapprima non solo quelli potenzialmente vulnerabili ma anche mettendo in sicurezza uno tra quelli più diffusi nella case ovvero: un ricevitore SAT/DTT con sistema basato su Linux Enigma2 e risultato precedentemente vulnerabile.

Indice

- Sicurezza al 100%

- Intercettiamo i dispositivi vulnerabili

- L’utente root

- Individuazione IP

- Telnet Windows

- Cambio password root

Intercettiamo i dispositivi vulnerabili

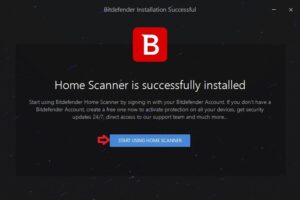

Come detto, dapprima è importante procedere con una scansione della nostra rete mediante uno strumento adeguato affinché, si possano identificare quei dispositivi potenzialmente vulnerabili. Per tale ragione, si dovrà scaricare ed installare lo strumento Bitdefender Home scanner sul proprio computer.

Una volta scaricato, procediamo con l’installazione.

Spuntata la casella di accettazione dei termini di licenza ed utilizzo e scelta la lingua (l’italiano non è disponibile attualmente) clicca sul Start Installation. Attendi pazientemente, ed in seguito appena disponibile la successiva schermata.. pigia su Start Using Home scanner.

Qualora non abbia alcun profilo utente già registrato di BitDefender, dovrai nella successiva schermata pigiare su Create Account!

- In Full name: inserisci il nome che desideri

- In Email address: inserisci il tuo indirizzo email

- In Password: inserisci una password robusta

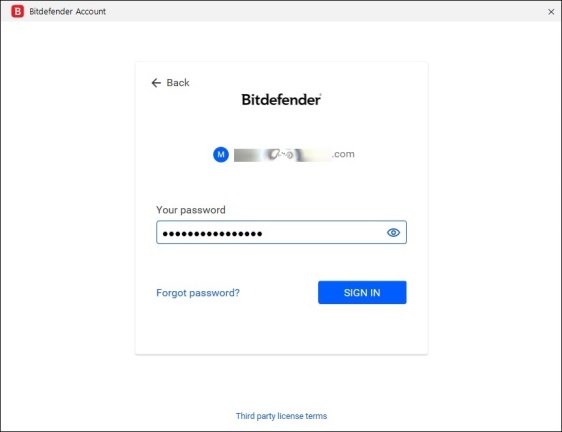

Se invece hai già un profilo registrato come nel mio caso, sarà sufficiente pigiare su Sign In.

Inserisci perciò l’indirizzo email già registrato con la relativa password. In caso l’abbia dimenticata o persa, ti basterà pigiare su Forgot password e ti sarà comunicata all’indirizzo email già registrato.. ovviamente.

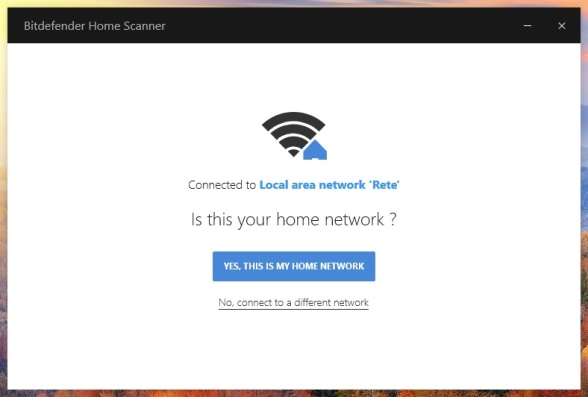

Terminato, la successiva schermata ti proporrà due opzioni:

- Yes this is my home network (Si, questa è la mia rete domestica)

- No, connect to a different network (No, collegarsi a un’altra rete)

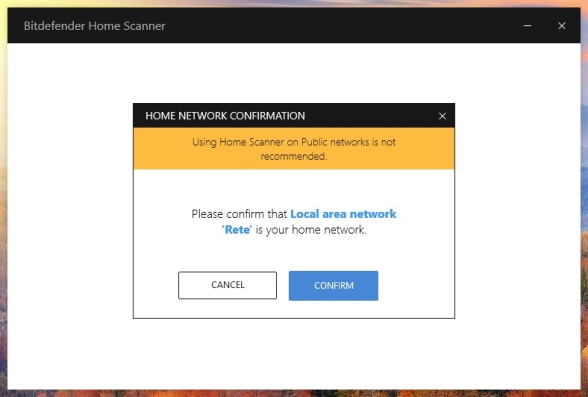

Scegli in base alle tue esigenze ma supponendo che la tua scelta sia stata la prima, la schermata seguente ti chiederà comunque di confermarlo prima di passare alla scansione della medesima.

Sicuro della prima scelta, pigia su Confirm.

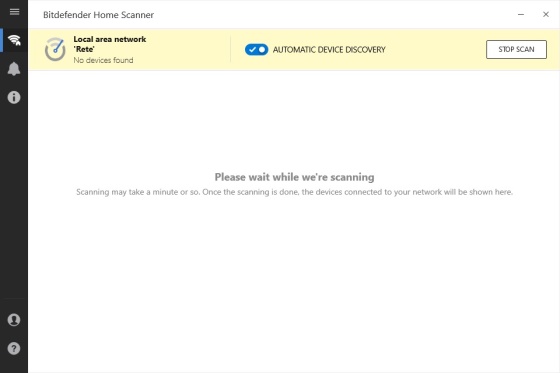

Fatto ciò, lo strumento avvierà finalmente la scansione della tua rete, alla ricerca di potenziali dispositivi vulnerabili.

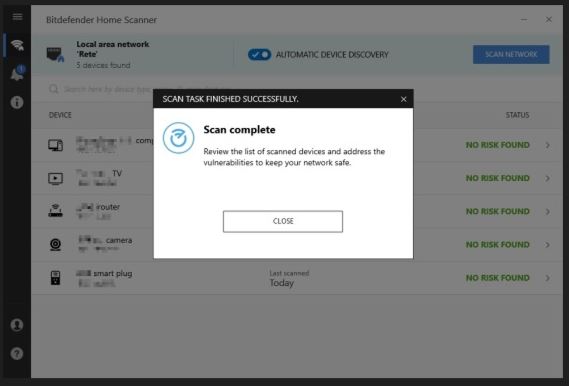

Attendi pazientemente che abbia terminato la sua ricerca e in caso come nel mio, di nessun dispositivo vulnerabile, la schermata successiva sarà come quella nell’immagine sottostante.

No risk found ovvero: nessun rischio rilevato.

Ma ammettiamo come detto nell’introduzione dell’articolo, avesse riscontrato un dispositivo vulnerabile? Allora si potrà cliccare sul dispositivo che sarà marcato in rosso come vulnerabile, e visualizzarne così le relative informazioni.

L’utente root

Se come precedentemente detto, il dispositivo vulnerabile rilevato risultasse il ricevitore e quindi indipendentemente da quello in tuo possesso questo montasse come sistema (firmware): OpenATV o PurE2, OpenDroid ma che tuttavia i più come anche nel tuo caso, dimenticano (ignorano) di proteggere modificandone la password predefinita dell’utente root?

- Utente predefinito root: Amministratore nei sistemi Unix e Unix-like.

Per farti meglio capire: è mediante l’utente root che tu puoi connetterti ad esempio via FTP, per magari inserire nel tuo ricevitore i picon (loghi dei canali tv) e non solo.

Come per i dispositivi router e ripetitori WiFi o telecamere di sorveglianza, anche per i ricevitori tv connessi ad internet si dovrebbero sempre applicare le medesime misure di sicurezza consigliate ovvero:

- cambio della password predefinita (quando possibile)

- regolare aggiornamento firmware.

Ignorare queste basilari regole di buon senso, significherebbe trasformare il tuo dispositivo in una potenziale porta d’accesso in stile cavallo di Troia.

Nota: la presente guida è stata realizzata con un Dinobot 4k+ (SAT/DTT/IPTV) in dual boot Android/Linux Enigma2, con firmware PurE2 (quella predefinita è OpenATV). Potresti perciò riscontrare dalle mie indicazioni, delle ovvie differenze con quanto in tuo possesso.

Individuazione IP

Prima di procedere qualora non lo conoscessi, dovrai individuare l’IP assegnato al tuo ricevitore. Dal telecomando del ricevitore quindi, ti basterà pigiare su Menu > Informazioni, Info ed in fine.. Rete.

A questo punto, troverai l’indicazione Indirizzo IP 192.XXX.X.X (al posto delle X ovviamente ci saranno dei numeri).

Prendi nota dell’indirizzo IP che il tuo router ha assegnato al ricevitore poiché, ti servirà per il cambio della password mediante Telnet (protocollo di rete usato per fornire supporto bidirezionale).

Telnet Windows

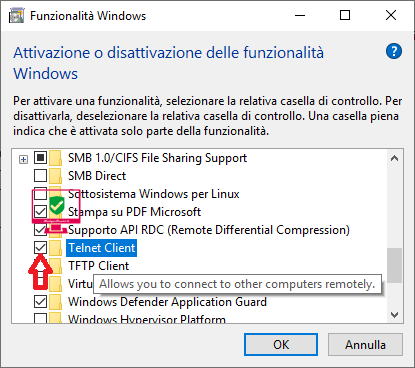

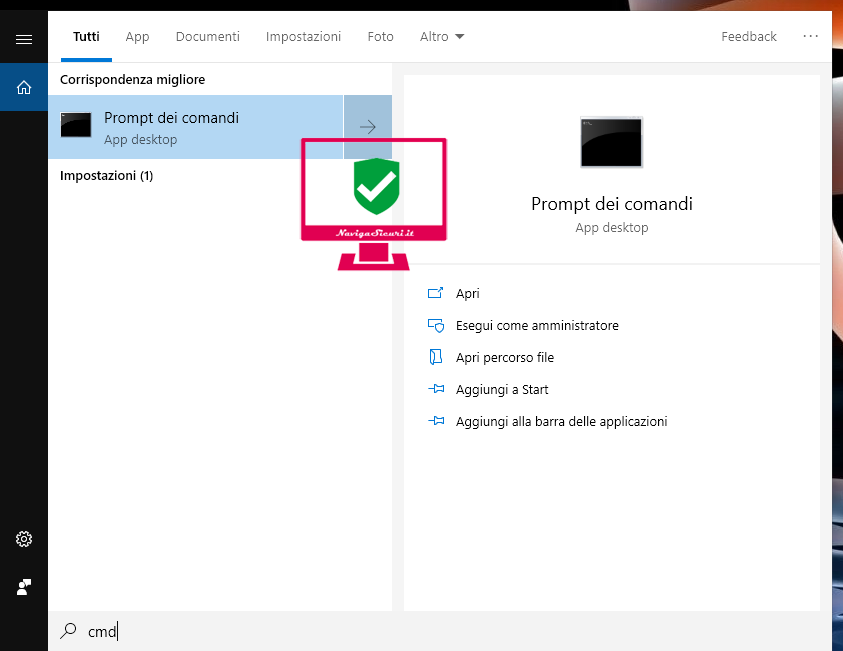

Qualora stessi utilizzando sul tuo Computer un sistema Windows 7, 8 o 10 e non avessi mai utilizzato Telnet, potresti doverlo attivare per la prima volta.

A questo punto, aperta la lista delle funzionalità di Windows, scorri sino a trovare l’opzione Telnet. Spunta la casella (come nell’immagine sottostante) cliccandoci dentro e termina pigiando: Ok.

Se richiesto, riavvia il sistema.

Cambio password root

Indipendentemente dalla procedura eseguita, dovrai avviare una finestra del Prompt dei comandi o PowerShell. Tipologia e procedura di avvio, a tua discrezione.

Avviato il Prompt dei comandi o PowerShell, dovrai inserirvi quanto segue:

- telnet 192.XXX.X.X 23 (sostituisci l’IP d’esempio, con l’IP del tuo ricevitore).

![]()

Lascia invariato il 23, poiché è la porta con la quale il protocollo Telnet comunica.

Pigia una volta che avrai fatto, Invio/Enter.

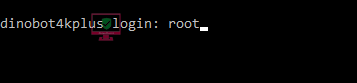

Alla richiesta di login, scrivi: root.

In seguito, pigia nuovamente su Invio.

Giunto a questo punto, ti sarà richiesto l’inserimento della password predefinita del tuo ricevitore che nel mio caso è pure2.

In base al modello e quindi all’immagine installata sul tuo dispositivo, la password potrebbe variare. Se non hai tale dato, ti basterà fare una rapida ricerca sul motore di ricerca google.

Presumendo che nel tuo caso sia pure2, inseriscila e pigia Invio.

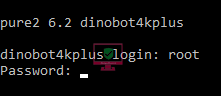

Una volta connesso al ricevitore, dovrai comunicare il da farsi ovvero: il cambio della password.

A questo scopo, al root@dinobot4kplus:~# digita: passwd (come nell’immagine sottostante) e conferma pigiando Invio.

Alla richiesta New password: (digita la nuova password da te scelta).

Alla richiesta di conferma Retype new password: (reinserisci la password scelta).

Se il tutto sarà andato a buon fine, il messaggio finale sarà: passwd: password updated successfully.

Termina la sessione Telnet: root@dinobot4kplus:~# exit

Scritto exit, pigia Invio ed avverrà così la disconnessione col logout.

Chiudi il tutto e non dimenticare di prendere nota, della nuova password qualora servisse.

Tuttavia se in futuro reinstallassi da zero l’immagine basta su Linux Enigma2 o qualunque essa sia sul tuo ricevitore, verrà comunque ripristinata la password predefinita. Andrà perciò rieseguita l’intera procedura, per sostituire nuovamente la password di root.

Più facile e chiaro di così!![]()

Fondatore del sito NavigareSicuri.it e divulgatore informatico per rispondere ai molti quesiti, con semplicità. Passione e dedizione, sono sicuramente qualità imprescindibili.